گوگل میگوید هکرهای وابسته به دولت کره شمالی چندین محقق امنیتی را به منظور سرقت اطلاعات آسیب پذیریها و حفرههای امنیتی فریب داده اند.

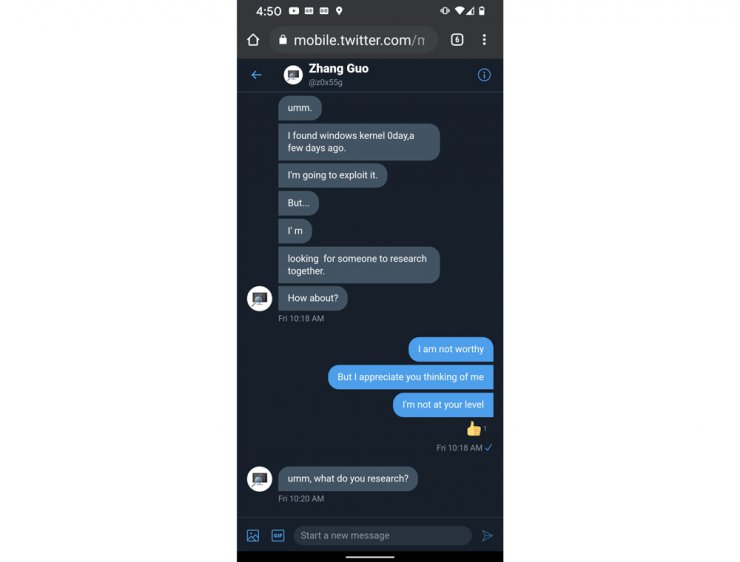

گروه تحلیل تهدید گوگل (TAG) با انتشار گزارشی اعلام کرد هکرهای کره شمالی با استفاده از پروفایلهای جعلی در چندین شبکه اجتماعی مثل توییتر، لینکدین، تلگرام، دیسکورد، Keybase و همچنین در برخی موارد با ایمیل به محققان امنیتی نزدیک شدهاند.

گوگل میگوید هکرها پس از برقراری ارتباط با محققان امنیتی آنها را به تحقیق در مورد آسیبپذیری های امنیتی دعوت کرده و یک فایل پروژه نرم افزار ویژوال استودیو را به آنها ارسال کرده اند. این فایل حاوی کدهای مخربی است که روی سیستم عامل قربانی بدافزار نصب میکند. این بدافزار در نقش یک درب پشتی عمل کرده و به هکرها اجازه دسترسی به سیستم را میدهد.

گوگل میافزاید هکرها علاوه بر ارسال فایل مخرب، در چندین مورد از محققان امنیتی درخواست بازدید از یک وبلاگ را میکردهاند که به خاطر میزبانی از کدهای مخرب پس از باز شدن سیستم قربانی را آلوده میکند. نکته نگران کننده اینکه سیستم بسیاری از محققان مجهز به جدیدترین نسخه ویندوز ۱۰ و مرورگر کروم و دارای آخرین بروزرسانیهای امنیتی بوده اما با این حال آلوده شده است.

جزئیات زیادی از نحوه حمله هکرها با استفاده از مرورگر منتشر نشده، اما برخی محققان معتقدند هکرها به احتمال زیاد با استفاده ترکیبی از کروم و آسیبپذیری های روز صفر ویندوز ۱۰ کدهای مخرب را اجرا کردهاند. گوگل از جامعه امنیت سایبری درخواست کرده تا در صورتی که فکر میکنند تحت تأثیر این حمله قرار گرفتهاند، تیم TAG این شرکت را در جریان قرار دهند.

گوگل در گزارش خود لیستی از پروفایلهای جعلی را منتشر کرده که هکرهای کره شمالی از آنها برای جلب توجه و فریب دادن محققان امنیتی استفاده کردهاند. در ادامه تعدادی از آنها را مشاهده میکنید:

اما هکرهای کره شمالی چرا باید محققان امنیتی را هدف قرار دهند؟ پاسخ واضح است؛ این کار به هکرها اجازه میدهد تا اطلاعات آسیبپذیری ها و حفرههای امنیتی کشف شده توسط محققان را سرقت کنند. با این کار دیگر نیازی به صرف هزینه و اختصاص منابع توسط هکرها برای کشف آسیبپذیری ها نخواهد بود.

پاسخ ها