تحقیقات نشان میدهد تولیدکنندههای نفت در سرتاسر جهان علاوه بر بحران کاهش بیسابقهی ارزش محصول، با حملههای سایبری هم روبهرو هستند.

تولیدکنندههای نفت در سرتاسر جهان با بحران بیسابقهای روبهرو شدهاند. رکود اقتصادی ناشی از شیوع ویروس کرونا، به این فعالان قدیمی دنیای اقتصاد هم ضربه وارد کرد و باعث کاهش بیسابقهی قیمت محصولی شد که زمانی بهنام طلای سیاه میشناختیم. تولیدکنندهها امروز بهدنبال راهحلی برای برونرفت از وضعیت موجود هستند و دراینمیان چالشهای دیگری را هم تجربه میکنند. مجرمان سایبری حملههای پیچیدهی فیشینگ با ظاهر قانونی ترتیب دادهاند که بیش از همه نیز شرکتهای فعال در صنعت انرژی را در ایالات متحده هدف قرار میدهد. هدف نهایی از حملههای موسوم به Spearphishing، نصب تروجان در شرکتهای نفتی و سرقت اطلاعات حساس ارتباطی و دادههای آنها است.

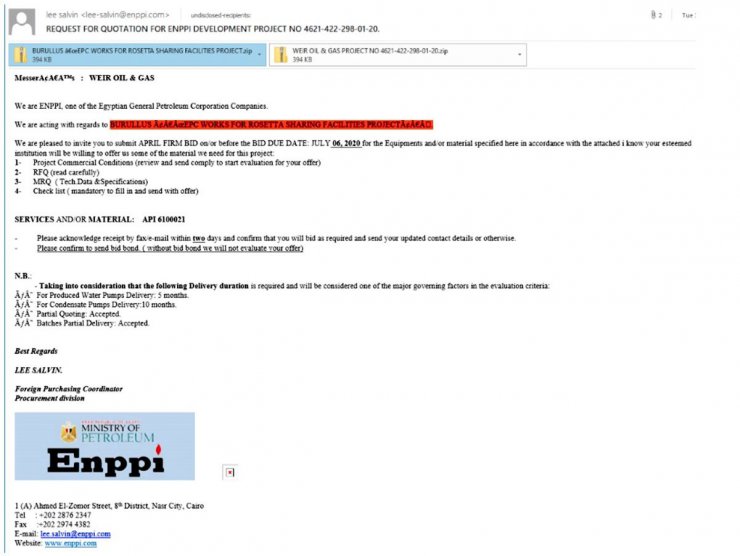

حملههای فیشینگ اخیری که با ایمیل و هدفگیری شرکتهای تولیدکنندهی نفت صورت گرفته است، طراحی و مهندسی قابلتوجهی داشتهاند. بررسیهای اولیه نشان میدهد ایمیلهای ارسالی برخلاف حملههای مرسوم فیشینگ، ایراداتی همچون دستور زبان و املای غلط ندارند. بهعلاوه، ظاهرا ارسالکنندهی ایمیلها فرد یا گروهی آشنا به کسبوکار تولید انرژی بودهاند. بهعنوان مثال مجموعهای از ایمیلهای خرابکارانه در ۳۱ مارس بهگونهای ارسال شدند که ظاهر شرکت رسمی نفتی در مصر بهنام Engineering for Petroleum and Process Industries داشتند.

فرستنده ایمیلهای فیشینگ با هدفگیری شرکتهای تولیدکنندهی نفت، در متن ایمیل آنها را به ارسال طرح و پیشنهاد برای تأمین تجهیزات و مواد یک پروژهی واقعی دعوت میکند. پروژهی مذکور Rosetta Sharing Facilities Project نام دارد و در بلاروس انجام میشود. این پروژه بهصورت یک شراکت چندجانبه پیش میرود که نیمی از آن در اختیار شرکت نفت دولتی مصر قرار دارد. ایمیل فیشینگ که در مدت یک هفته از تاریخ ۳۱ مارس تقریبا برای ۱۵۰ شرکت فعال در صنعت نفت و گاز در سرتاسر جهان ارسال شد، حاوی دو فایل بود که ظاهر شرایط و فرمهای شرکت در مناقصه را داشت. همچنین درخواست پروپوزال نیز در فایلها دیده میشد.

تعداد پایین ایمیلهای ارسالی، نشاندهندهی خاص بودن کمپین حملهی سایبری است. درواقع مجرمان در کمپین جدید خود، با دقت کامل تمامی جوانب را بررسی کردهاند و قربانیان محدودی را هدف قرار دادهاند. کمپینهای فیشینگ، عموما دهها هزار ایمیل به اهداف متفرقه ارسال میکنند و دامنهی فعالیت وسیعتری دارند.

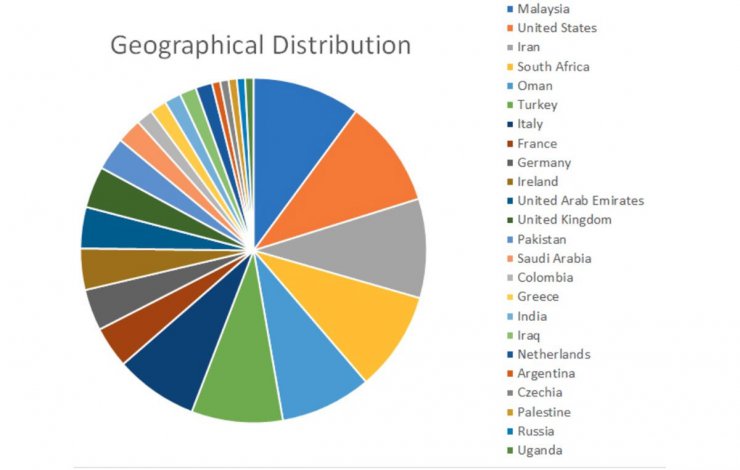

محققان شرکت امنیت سایبری بیتدیفندر میگویند ظاهر ایمیلها و نحوهی نگارش آنها بهگونهای طراحی شده است که فعالان صنعت، حقیقی و قانونی بودن آنها را تاحدی باور میکنند. درنتیجه آنها نگرانی از بازکردن فایلهای الصاقشده به ایمیلها ندارند. بیشترین شرکتهایی که هدف حمله قرار گرفتهاند در مالزی، ایالات متحده، ایران، آفریقای جنوبی و عمان فعالیت میکنند.

کمپین فیشینگ دوم در تاریخ ۱۲ آوریل شروع شد. در کمپین دوم ایمیلی به اهداف حمله ارسال شد که از آنها خواسته بود تا سندی بهنام Estimated Port Disbursement Account را برای تانکر نفت و مواد شیمیایی موسوم به MT Sinar Maluku پر کنند. تانکر مذکور، نهتنها یک کشتی واقعی متعلق به اندونزی بود، بلکه بندر خود را دز تاریخ ۱۲ آوریل ترک کرد و دو روز بعد، به مقصد میرسید. ایمیل جدید برای ۱۸ شرکت ارسال شد که ۱۵ شرکت از میان آنها، فعالان صنعت حملونقل در فیلیپین بودند.

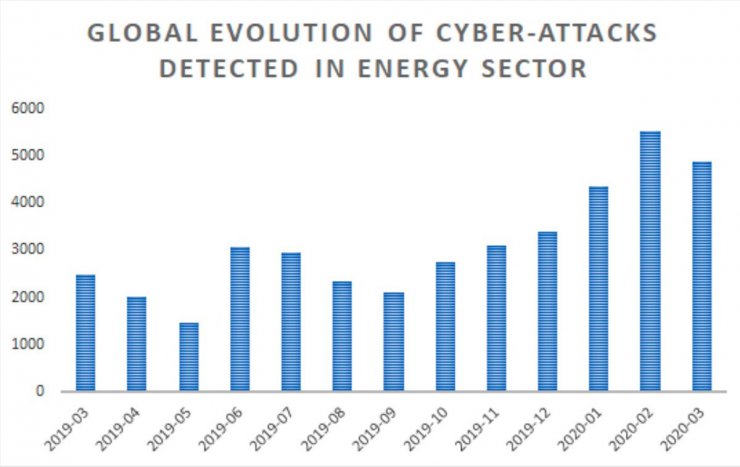

محققان امنیتی ادعا میکنند که کمپینهای فیشینگ با هدف استخراج اطلاعات حساس از مذاکرههای کنونی بین روسیه، عربستان سعودی و دیگر تولیدکنندههای نفت انجام میشوند. مذاکراتی که در شرایط بحران کنونی و سقوط ارزش نفت بر اثر همهگیری ویروس کرونا، جریان دارد. بیتدیفندر میگوید این اولین باری نیست که شرکتهای فعال در صنعت نفت مورد حمله قرار گرفتهاند. آنها در یک سال گذشته، درحال ردگیری حملههای سایبری متعدد با هدفگیری شرکتهای نفتی بودهاند. تعداد حملهها از ماه سپتامبر تقریبا هر ماه افزایش پیدا میکند و در فوریه رکورد پنج هزار حمله را شکست. در سال ۲۰۲۰، بیش از ۱۳ هزار حمله به شرکتهای صنعت انرزی کشف شد.

هر دو حملهی اخیر، فایلهایی را برای قربانی ارسال میکنند که حاوی بدافزار موسوم به Agent Tesla هستند. این بدافزار (یا به بیان بهتر، بدافزار بهعنوان سرویس) براساس سرویس موردنیاز مجرمان سایبری، هزینههای متفاوتی را از آنها دریافت میکند. تروجان مذکور از سال ۲۰۱۴ در دسترس مجرمان قرار دارد و در بخش قابلیتهای آن به موارد متعددی همچون روشهای حضور نفوذ ناشناس با قابلیت استخراج اطلاعات، کپی کردن دادههای کلیپبورد، تصویربرداری از نمایشگر، جمعآوری داده با استفاده از فرم و ثبت لاگ کیبورد اشاره میشود. همچنین جمعآوری اطلاعات اعتباری ازطریق اپلیکیشنهای متعدد نصبشده در دستگاه قربانی هم جزو قابلیتهای Agent Tesla دستهبندی میشود.

در مجموع، تروجان Agent Tesla بیش از همه شرکتهای صنعت انرژی فعال در ایالات متحده را هدف قرار میدهد. پس از آن، کشورهای بریتانیا، اکراین و لتونی قرار دارند. محققان بیتدیفندر میگویند تروجان مذکور تاکنون در هدفگیری شرکتهای نفت و گاز استفاده نشده بوده است.

کمپینهای اخیر نشان میدهد باوجود اطلاعرسانیهای گسترده و افزایش آگاهی مردم و سازمانها نسبت به حملههای فیشینگ، این سبک از حملههای سایبری هنوز در میان مجرمان طرفداران زیادی دارند. درواقع ظاهرا هنوز میتوان با حملههای فیشینگ، به شرکتهای هدف نفوذ کرد. حتی در موقعیتهایی که ایمیل فیشینگ حاوی ایرادهای دستور زبانی و املایی باشد، دریافتکنندهها با تصور اینکه غلطها بهخاطر عدم آشنایی فرستنده با زبان انگلیسی است، به ایمیلها اعتماد میکنند. درنهایت، کمپینهایی که مانند نمونههای اخیر، با دقت بیشتری طراحی شدهاند، شانس بهتری برای نفوذ دارند.

پاسخ ها