میلیاردها ابزار مجهز به تراشههای وایفای درمعرض ریسک شنود غیرمجاز قرار دارند.

بهگزارش آرستکنیکا، محققان چهارشنبه هفتم اسفند در کنفرانس امنیتی RSA، از وجود حفرهای امنیتی در برخی تراشههای وایفای خبر دادند که امکان رمزگشایی اطلاعات را ازطریق این ابزارها برای افراد غیرمجاز مهیا میکند.

این نقص امنیتی در چیپهای وایفای ساخت شرکت Cypress Semiconductor و Broadcom دیده شده است. چیپهای شرکتهای یادشده در ساخت آیفونها، آیپدها، کامپیوترهای مک، کیندلها و اسپیکرهای اکو آمازون، موبایلهای اندرویدی، رزبریپای ۳ و مودمها و روترهای شرکتهای ایسوس و هواوی استفاده شدهاند. بهگزارش شرکت امنیتی Eset که این مشکل را کشف کرده است، این نقص ازطریق چیپهای FullMAC WLAN در تولیدات برندهای Cypress و Broadcom که در میلیاردها ابزار مجهز به وایفای تعبیه شدهاند، امکان سوءاستفاده را برای مهاجمان فراهم میکند. شرکت Eset این نقص امنیتی را با کد Kr00k فهرست کرده است.

درحالحاضر، شرکتهای سازنده برای تولیدات درمعرض خطر خود، وصلههای امنیتی تهیه کردهاند؛ اما مشخص نیست چه تعداد از این دستگاههای الکترونیکی دراختیار کاربران این بستهی امنیتی را دریافت و نصب کردهاند. بیشترین نگرانی شامل روترهای بیسیم میشود که درمقایسهبا سایر ابزارهای مجهز به وایفای با فاصلهی زمانی طولانیتری با بستههای امنیتی بهروز میشوند.

بنابر اطلاعات مقالهای که پژوهشگران شرکت Eset در روز چهارشنبه منتشر کردهاند، اگر ابزار دارای وصلهی امنیتی جدید یا مجهز به چیپ وایفای متفاوت از چیپهای درمعرض خطر به روتر دچار این نقص متصل شود، همچنان امکان شنود وجود دارد. دراینصورت، خطر بسیار بیشتر است و مهاجم احتمالی میتواند با دریافت و رمزگشایی اطلاعات هریک از ابزارهای متصل به روتر دارای نقص به آنها دسترسی داشته باشد؛ حتی اگر لپتاپ یا موبایل مدنظر نقص Kr00k را نداشته نباشد.

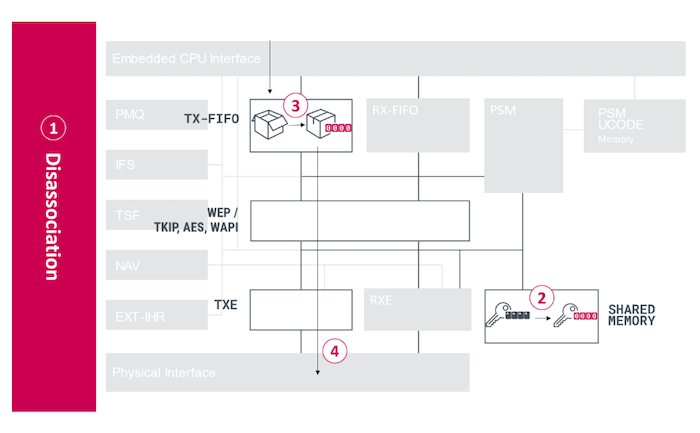

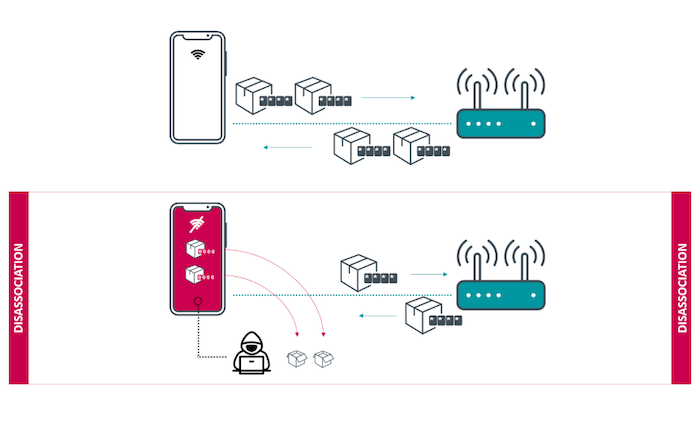

نقص امنیتی Kr00k از ضعفی سوءاستفاده میکند که هنگام قطع ارتباط وایفای بین ابزار و روتر ظاهر میشود. در این حالت، اگر تنها یکی از این دو دچار مشکل مذکور باشند، امکان دسترسی برای مهاجم حاصل میشود. قطع ارتباط بین دو دستگاه معمولا با جابهجایی ابزار از نقطهی اتصال وایفای به نقطهای دیگر و تداخل سیگنالها یا خاموششدن وایفای اتفاق میافتد. در این وضعیت، مهاجم میتواند با ارسال پیغام قطع ارتباط، عملیات را آغاز کند. ابزار آسیبپذیر که دچار نقص Kr00k است، چند کیلوبایت داده را با کلید جلسهی حاوی صفر رمزنگاریشده انتقال میدهد و مهاجم با دریافت و رمزگشایی آن با شاهکلیدی حاصل از این نقص امنیتی، قفل اتصال به شبکه را میگشاید. در دیاگرامهای زیر، روند اعمال این حمله به تصویر کشیده شده است.

فهرستی از ابزارهای آسیبپذیر که Eset منتشر کرده، بهشرح زیر است:

همچنین، این محققان روترهای بیسیم زیر را هم دربرابر این نقص امنیتی آسیبپذیر تشخیص دادهاند:

یکی از مدیران اپل دراینباره گفته است اکتبر ۲۰۱۹ بستهی امنیتی مربوط به رفع این مشکل را برای ابزارهای تولیدی خود ارسال کرده است که اطلاعات مربوط به آنها برای سیستمعامل macOS و سیستمهای عامل iOS و iPadOS در سایت اپل موجود است. مقامهای آمازون نیز در بیانیهای دربارهی این موضوع گفتهاند:

اعتماد مشتریان برای ما مهم است و مقولهی امنیت را روی ابزارهای [تولیدی] خود جدی میگیریم. اسپیکرهای Echo و ابزارهای Kindle که از آنها در این تحقیق یاد شده است، بهصورت خودکار بستههای امنیتی مرتبط با رفع این مشکل را از اینترنت دریافت کردهاند.

محققان Eset چیپهای وایفای سایر تولیدکنندگان ازجمله کوالکام، Realtek ،Ralink و میدیاتک را نیز بررسی کردهاند و هنوز مدرکی دال بر وجود این نقص امنیتی در محصولات این تولیدکنندگان یافت نشده است. ازآنجاکه پژوهشگران Eset نمیتوانستند تمامی ابزارهای مجهز به چیپهای تولیدی Cypress و Broadcom را بررسی کنند، این تحقیق در نظر گرفته است تمامی ابزارهایی که از چیپ وایفای این دو برند در آنها استفاده شده، دچار این حفرهی امنیتی هستند. دراینصورت برای رفع مشکل و دریافت و نصب وصلههای امنیتی برای این ابزارها ضرورت دارد.

جالب است بدانید ببا وجود این نقص در ابزارهای یادشده، وضعیت وحشتناک نیست. درحالحاضر، بسیاری از ارتباطات حساس بهواسطهی وجود پروتکلهای رمزنگاری در لایههای مختلف شبکه یا سایر روشها، بهصورت پیشفرض در حالت رمزنگاریشده جابهجا میشوند. دراینمیان، تنها یک مورد استثنا وجود دارد و آن دامنههایی است که در آدرسبار مرورگر خود وارد میکنید؛ چراکه این اطلاعات کاملا بهصورت متن ساده ردوبدل میشوند. در این حالت، چنانچه هکری با سوءاستفاده از نقص Kr00k یا روشهای احتمالی دیگر امکان دسترسی به وایفای ابزار یا روتر شما را پیدا کند، میتواند وبسایتهای بازدیدشدهی شما را در لحظهی درخواست مشاهده کند؛ مگر آنکه از پروتکلهای رمزنگاری DNS همچون DNS over HTTPS یا DNS over TSL یا DNSCrypt استفاده کنید.

بهعنوان خوانندهی این مطلب در نظر داشته باشید اگر از ابزارهایی استفاده میکنید که نامشان در این مطلب آمده است، مطمئن شوید بستهی امنیتی رفع ایراد Kr00k را دریافت کردهاید. اطمینان از این مسئله برای مودم یا روتر شما اهمیت بیشتری دارد؛ چراکه روتر آسیبپذیر میتواند دادههای همهی ابزارهایی را دراختیار مهاجمهای احتمالی قرار دهد که به آن متصل میشوند؛ حتی اگر سایر ابزارها فاقد این نقص باشند یا وصلهی امنیتی را دریافت کرده باشند.

پاسخ ها