به گفته مدیران بهین تکنولوژی در دنیا امروز، همه با ساعتها و گوشیها و تمام دستگاههای هوشمندمان یک تهدید برای امنیت سایبری محسوب میشویم.

«بهین تکنولوژی» در طی برگزاری همایش تخصصی در حوزه تکنولوژیهای امنیت سایبری به نام «راهکارهای نوین و هوشمند برای امنیت اطلاعات»، از دو محصول «UZ100» و «P2T USB » رونمایی کرد. شرکت بهینتکنولوژی در دنیا رتبه سوم و در خاورمیانه رتبه اول را در ارائه محصول زیرو کلاینت دارد.

بهین تکنولوژی در زمینه پشتیبانی و نصب و راهاندازی کالا سومین همراه برند ایتراست(Atrust) است. در مراسم رونمایی از محصولات جدید این شرکت ضمن ارائه محصولات جدید، نقاط آسیبپذیری امنیت سازمانها در حوزههای مختلف مورد بررسی قرار گرفت.

«حمید توسلی»، مدیرعامل بهین تکنولوژی، در این راستا بیان کرد: «طبق پیشبینیهای انجام شده برای ده سال آینده، ده مخاطره اصلی خواهیم داشت. این مخاطرهها شامل ناامنی سایبری، دیپفیک و انتشار اطلاعات نادرست در فضای مجازی هستند که جز بخش سیاه و تاریک هوش مصنوعی محسوب میشوند. این مشکلات در کنار اختلال در محیط زیست و بهم خوردن اکوسیستم است. مسئله سایبری نیز مسئلهای است که همه دست به گریبان آن هستند و فراگیری دارد.»

او ادامه داد: «در این زمینه شرکتهایی موفق هستند که بر اساس تجهیزاتی که در اختیار دارند، خود را به طور مداوم بهروزرسانی کنند. در این زمنیه با مقوله زیروتراست (Zero Trust) در راستای امنیت هوشمند که شامل کلنگری است روبهرو هستیم. همانطور که میدانید، مسئله امنیت داده از کاربر و تجهیزاتی که استفاده میکنند، آغاز میشود.»

به گفته توسلی «بهین تکنولوژی پنج فعالیت را با بازار هدفهای متفاوت انجام میدهد. محصولات ما در این بخش مناسب برای تمام سازمانهایی است که دادهها برایشان ارزشمند است. شرکتها فارغ از دولتی یا خصوصی بودن میتوانند از این محصولات و سرویسها استفاده کنند.»

او ادامه داد: «باوجود وارداتی بودن زیروکلاینت، شرکت بهینتکنولوژی میانافزار (Firmware) و پیشخوان مدیریت (Disk Management) را آپدیت و طبق نیاز مشتری ایرانیزه میکند.»

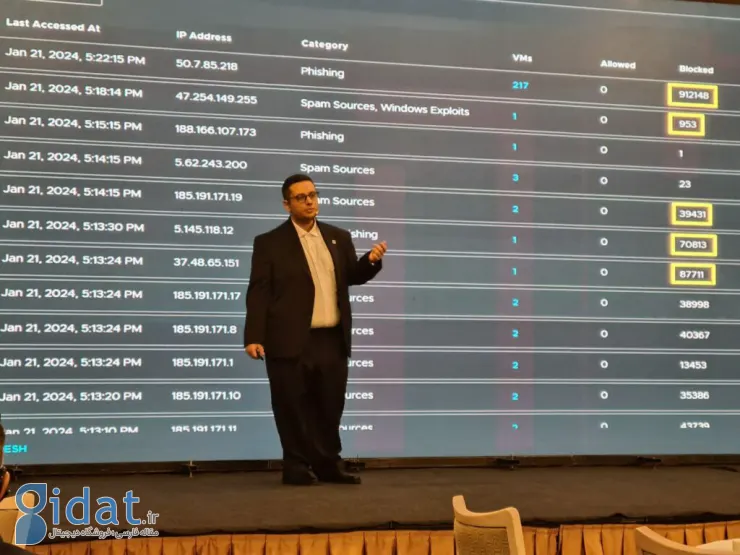

در ادامه همایش «اشکان سلیمانی فخر»، متخصص رایانش ابری، چکیدهای از سابقه تخصصی ده ساله فعالیت خود در مراکز داده گفت. او صحبت خود را با این پرسش آغاز کرد که در ماه گذشته در دنیا چقدر حملات سایبری رخ داده آست؟ او در پاسخ این پرسش گفت: «ماهانه ۲۰ میلیون بدافزار تولید میشوند و در سال ۲۰۱۹، آمار خسارت سایبری ۶ تریلیون دلار بوده است اما در حال حاضر حملات سایبری به صورت لحظهای انجام میشوند.»

«علیرضا بزرگمهری»، متخصص هوش مصنوعی، نیز درباره خطر بزرگ حملات سایبری در دنیای امروز گفت: «دنیای نبرد امروز عوض شده و ما الان لحظهای در این نبرد بزرگ قرار داریم و اگر به اجزای این نبرد توجه نکنیم آسیبهای جدی میبینیم. الان همه با ساعتها و گوشیها و تمام دستگاههای هوشمندمان یک تهدید برای امنیت سایبری محسوب میشویم.»

پرسش بعدی که سلیمانی فخر مطرح کرد این بود که این حملات چقدر داخل ایران را تارگت قرار میدهند؟ او در پاسخ به این پرسش از توهم رایج امنیت «ایران اکسس» گفت: « در ایران تصور بر این است که اینترانتی بودن راه نجات و دوری از حملات سایبری است اما ایران اکسس بودن فقط یک توهم است و ما فقط به این توهم اینترانت بودنمان بسنده کردهایم.»

این متخصص رایانش ابری، دنیای امنیت اطلاعات را مانند بازی شطرنج دانست و در افزود: « این دنیا به بازی شطرنج شبیه است زیرا اگر شما کوچکترین استراترژی را درنظر نگیرید بازی عوض میشود و از طرفی در بازی شطرنج یک سرباز کوچک هم میتواند وزیر شود و بازی را تغییر دهد.»

او غیرقابل جلوگیری بودن حملات سایبری را شبیه ناتوانی در ریشهکن کردن قاچاق دانست و راهکار را تنها رسیدن به یک تعادل در این زمینه دانست. به باور او: «در داخل یک شرکت افراد ناراضی وجود دارند و مالکیت معنوی به کار خود دارند اینجا است که تعداد حملات بالا میرود.»

به اعتقاد او، نقاط آسیبپذیر پنهان مرکز داده یک سازمان را میتوان در ۴ حوزه بررسی کرد:

۱.نقاط آسیبپذیر در زیرساخت شبکه مرکز داده

۲.نقاط آسیبپذیر در نرمافزارها و سامانههای سازمان

۳.نقاط آسیبپذیر در منابع انسانی سازمان

۴. نقاط آسیبپذیر در زیرساخت سیستم پشتیبانگیری مرکز داده

او در توضیح هر کدام از این موارد، توضیحاتی داد. سلیمانی فخر در ابتدا و در شرح نقاط آسیبپذیر در زیرساخت شبکه مرکز داده گفت: «بارها داخل سازمانها دیدم که تحلیل دورهای بستر فیزیکی سازمان انجام نمیشود. یک بار تحلیل میکنند و دیگر به آن سر نمیزنند و این عدم به روز بودن مستندات راهی برای نفوذ ایجاد میکند.»

در توضیح مورد دوم نقاط آسیبپذیری، به باوراو نیاز سازمان به مرور بزرگ میشود اما رشد پرتکلها جزیرهای اتفاق میافتد او در اینبار افزود: « پرتکلها باید به جای رشد جزیرهای، جایگزین شوند زیرا به خاطر موقعیتی که ایران دارد مورد حمله APTها هستیم و اینها به حمله ادامه میدهند تا زمانی که کنترل شوند.»

در توضیح آسیبپذیر در منابع انسانی سازمان گفت: «هیچ کس نمیپرسد که کاربر به چه ترتیب در سازمان سرویس میگیرد. هیچ کس از نحوه رسیدن او به سرویس سوال نمیکند ما فقط یک منبع درهم درست میکنیم که به صورت دورهای به مبحث امنیت آن توجهی نداریم و یک بار آن را بررسی میکنیم و دیگر به آن رجوعی نداریم.»

از سمت دیگر موضوع دانلود و آپلود را مطرح کرد واین موضوع که در سازمان هیچ توجهی به آن که اتقاقاً یکی از منابع خطر برای سازمان است، نمیشود. به باور او: «عدم نظارت دورهای به رفتار کاربر و باز کردن دسترسی بدون نظارت برای کاربران میتواند برای کاربر بسیار خطرناک باشد.»

او در تشریح آنچه گفت مثال زد: «مثلا ما فکر میکنیم کاربر در یک فضای ایزوله، دانلود و آپلود میکند اما توجه نداریم فرایند چطور انجام میشود و سرانجام فایل چیست و فایل دانلود و آپلود، علاوه بر ماهیتش سرانجام چه میشود و کجا نابود میشود.»

اشکان سلیمانی فخر در توضیح مورد چهارم از نقاط آسیبپذیر سازمانها به عدم توجه درست به ارتباطات سیستمهای تحلیل دورهای ایران اشاره کرد که اکثراً مشکل پلتفرمی دارند و یا قدیمی هستند یا در ایران ساخته میشوند و دارای مشکلاتاند. او در این رابطه اضافه کرد: «ما نظارت نداریم که سیستمهای درون سازمان چطور به هم وصل شدهاند. اگر سازمان اتوماسیون اداری هک شد چه بلایی سر سیستم امور مشتریان میآید. در این جا ما یک سیستم ماشین لرنینگ لازم داریم که طراحی و دیزاین درست داشته باشد.»

بزرگمهری نیز در راستای تاثیرات هوش مصنوعی و لزوم حضور آنها در سیستمهای امنیت سایبری گفت: «در لایه زیرساختی تمام محصولات امنیت سایبری از AI و ماشین لرنینگها استفاده میشود و طبیعتاً تمامی این فرایند از تاثیر هوش مصنوعی به دور نیست.»

سلیمانی در ادامه برای حفظ امنیت از جدا بودن سرویسهای گوناگون سازمان گفت: «باید معنا مفهوم زیرو تراست در سازمان پیاده شود که بنا بر آن، هر سرویس دنیای خودش را داشته باشد تا زمانی که سازمان برای ارتباط اجازه دهد.» سلیمانی معتقد است: «اگر سیستم بر اساس محافظت و آنالیزور باشد اگر تغییر رفتار روی دهد به سرعت بررسی میشود و جلوی ویروسهای ناشناخته را هم میگیرد.»

البته امنیت با راحتی کاربر دو نقطه مخالف هستند زیرا وقتی راحتی را از کاربر بگیرید به دنبال راه فرار است سلیمانی بعد از طرح این موضوع افزود: «در دنیای فناوری اطلاعات هر دستگاهی ممکن است باگی داشته باشد. ادمین هر سازمانی نیاز دارد برای بقای سازمان یا شغل خودش، اینترنت و حتی فیلترشکن داشته باشد این موضوع برای کاربر هم وجود دارد. سازمانی را میشناسم که کسی با ساعت هوشمند از خیابان آنها را هک کرده بود.»

او ادامه داد: «ساعت و گوشی هوشمند الان جز جداییناپذیر زندگی ما شده و اینها همه راهی برای نفوذ هستند. تمام موبایلهای ما تبدیل به راه نفوذ شدهاند این شرایط دقیقاً برای ادمین سازمان ما هم وجود دارد. اما راهکار این است که اگر راحتی را به فرد بدهیم در مقابل او همه چیزی را که باید ارائه دهد را جلوی چشم ما قرار میدهد و دنبال راه فرار نیست.»

عدم راستیآزمایی هویت کاربر موضوع بعدی مد نظر سلیمانی در حوزه آسیبپذیری سازمان است که به گفته او در این راستا فقط به یوزرنیم و پسورد اکتفا میشود. او در این باره اضافه کرد: «لازم نیست اثر انگشت داشته باشیم یا قرینه چشم کاربر را بررسی کنیم بلکه فقط باید دید کافی به کاربر داشته باشیم. زیرساخت باید جدا از سیستم امنیت باشد و این حوزه است که باید تصمیم گیرنده باشد و روند را انتخاب کند. باید در سیستم زیروتراست بستری فراهم کنیم که کاربر بتواند کار انجام دهد اما در کنارش ما نظاره گر باشیم.»

عدم راستی آزمایی هویت کارشناسانی که داخل سازمان میآیند و عدم چارچوب ورود نرمافزار دو نکته پایانی بود که او به عنوان نقاط آسیبپذیری سازمان به آن اشاره کرد و در رابطه با قوانین ورود نرمافزار جدید به سازمان گفت: «احساس نیاز، بررسی و مجوز افتا و صحبت با کارشناسان فنی و بعد پرداخت پول کلان پشتیبانی مراحلی است که برای ورود به نرمافزار جدید به یک سازمان طی میشود.»

پاسخ ها