جنگ سایبری به استفاده از حملات دیجیتالی -مانند ویروسهای کامپیوتری یا هک- از سوی یک کشور برای ایجاد اختلال در سیستمهای کامپیوتری حیاتی کشوری دیگر گفته میشود. هدف غایی چنین حملاتی معمولا ایجاد خسارت، کشتار و نابودی است. در نبردهای آینده شاهد هکرهایی خواهیم بود که با استفاده از کدهای کامپیوتری به زیرساختهای دشمن حمله میکنند و دوشادوش سربازانی که با استفاده از تسلیحات رایج به میدان نبرد خواهد رفت، میجنگند.

به عنوان جهانی زیر سایه که پر شده از جاسوسان، هکرها و پروژههای تسلیحات دیجیتال فوق سری، جنگهای سایبری روز به روز بیشتر رواج مییابند و روز به روز خطرناکتر میشوند. و امروز، شاهد ترکیبی از تلاشها برای دستیابی به تسلیحات تازه و از سوی دیگر نبود قوانین مشخص برای درگیریهای آنلاین هستیم و این یعنی خطر وقوع یک جنگ تمام عیار و خارج از کنترل، دائما بیشتر و بیشتر میشود.

جنگ سایبری چه شکل و شمایلی دارد؟

درست مانند یک جنگ معمولی که میتواند یا ابعادی اندازه ماموریتهای کوچک داشته باشد یا ابعادی به اندازه نبردهای تمام عیار، دامنه جنگ سایبری هم بسته به اهداف و شدت عمل، متغیر است. در بسیاری از موارد، سیستمهای کامپیوتری آخرین هدف نیستند و به این خاطر مورد حمله قرار میگیرند که نقشی مهم در مدیریت زیرساختهای جهان واقعی مانند فرودگاهها و تاسیسات برقی ایفا میکنند. کافیست کامپیوترها را از کار بیندازید و قادر به تعطیلی فرودگاهها یا قطعی برق در یک شهر کامل خواهید بود.

سناریوی یک جنگ سایبری میتواند به اشکال متعددی طی شود. شاید هکرها کار خود را با بانکها آغاز کنند: یک روز پول داخل حساب بانکی شما صفر میشود و بعد ناگهان سر به فلک میکشد و نشان میدهد میلیونها دلار در حسابتان دارید. سپس قیمت سهام در بازار بورس شکلی دیوانهوار به خود میگیرد و هکرها قادر به دستکاری جریان داده در صرافیها خواهند بود.

تقریبا تمام سیستمهایی که امروز استفاده میکنیم وابسته به کامپیوترها هستند و این یعنی تمام ابعاد زندگی ما میتواند در برابر جنگ سایبری آسیبپذیر باشد

روز بعد قطارها از کار میافتند چون امکانات ارتباطی از دست رفتهاند و بعد نمیتوانید به هیچ نقطهای از شهر رانندگی کنید چون تمام چراغهای ترافیک به رنگ قرمز باقی ماندهاند. در این بین، فروشگاههای شهرهای بزرگ دیگر مواد خوراکی ندارند. خیلی زود کشوری که مورد حمله قرار گرفته فلج شده و به آشوب میافتد، حتی بدون اینکه هکرها به ایستگاههای برق یا زیرساختهایی از این دست حمله کرده باشند.

در یکی از بدترین سناریوهای جنگ سایبری که علیه ایالات متحده ترتیب داده شد، هکرها با حملاتی شدیدا مخرب به سراغ زیرساختهای این کشور رفتند و در ابعادی گسترده به دستکاری دادهها پرداختند. اما خوشبختانه این روزها مثالهای کمتری از جنگهای سایبری در جهان واقعی میبینیم. باید افزود که تقریبا تمام سیستمهایی که امروز استفاده میکنیم به نوعی وابسته به کامپیوترها هستند و این یعنی تقریبا تمام ابعاد زندگی ما میتواند در برابر جنگهای سایبری آسیبپذیر باشد.

چرا دولتها اکنون روی جنگ سایبری سرمایهگذاری میکنند؟

دولتها روز به روز بیشتر از این موضوع آگاه میشوند که جوامع مدرن شدیدا به سیستمهای کامپیوتری متکی هستند تا هرچیزی، از سرویسهای مالی گرفته تا شبکههای حملونقل را مدیریت کنند و هکرها با استفاده از ویروسها و دیگر ابزارهای مشابه میتوانند به گونهای این سیستمها را از کار بیندازند که به اندازه حملات نظامی سنتی با سربازان سلاح به دست و موشکهای بالستیک مخرب خواهد بود.

برخلاف حملات نظامی سنتی، یک حمله سایبری را میتوان به صورت آنی و از هر نقطه از جهان ترتیب داد و معمولا شواهد کمتری هم وجود دارد که نشان میدهند حمله توسط چه کسی و چطور پیادهسازی شده است. دنبال کردن رد پای چنین حملاتی دشوار است و یافتن مهاجم به صورت دقیق، دشوارتر. بنابراین مقابله به مثل نیز به آسانی حملات نظامی سنتی نخواهد بود.

همینطور که دولتها و آژانسهای اطلاعاتی نگران حملات دیجیتال علیه زیرساختهای حیاتی خود -مانند سیستمهای بانکی و شبکههای برق- هستند، طبیعتا منابع و سرمایه بیشتری را صرف بهبود امنیت کامپیوتری خود میکنند. اما همین دولتها شاهد پتانسیلهای بالقوه جنگهای سایبری هستند و به آن به چشم راهی برای تاثیرگذاری روی دولتهای خارجی -آن هم بدون به خطر انداختن جان سربازان- نگاه میکنند. ترس از آسیبپذیری در برابر تسلیحات سایبری رقبا و تمایل به استفاده از همان تسلیحات برای تقویت جایگاه کشور در جهان باعث میشود که بسیاری از کشورها مشغول بهبود تکنولوژیهای خود باشند.

جنگ سایبری چیست و چه نیست؟

اینکه آیا یک حمله را باید نوعی جنگ سایبری به حساب آورد یا خیر، به فاکتورهای مختلفی بستگی دارد. از جمله این فاکتورها میتوان به هویت مهاجم، کاری که انجام میدهد و متدهای او اشاره کرد. و از همه مهمتر اینکه چه میزان آسیب وارد میسازد. مانند دیگر اشکال جنگ، جنگ سایبری در خالصترین حالتش به عنوان مناقشهای میان دو کشور شناخته میشود و نه دو شخص. بنابراین حملات باید در ابعاد واقعا گسترده پیادهسازی شوند و خسارات فراوان ایجاد کنند تا جنگ سایبری تلقی شوند.

اگر جنگ سایبری را یک مناقشه کاملا جدی میان دو کشور به حساب آوریم، در آن صورت نمیتوان به بسیاری از حملاتی که به صورت مداوم پیادهسازی شده و به اشتباه جنگ سایبری نام میگیرند، چنین لقبی اعطا کرد. حملات هکرهایی که تنها کار میکنند یا حتی گروههای هکر، معمولا جنگ سایبری به حساب نمیآیند، مگر اینکه به کمک یک دولت اجرایی شوند. اما در جهان مهآلود جنگهای سایبری، مرزهای باریک زیاد است.

شلیک موشک به یک دیتاسنتر، جنگ سایبری به حساب نمیآید

ماهیت و ابعاد اهداف مورد حمله قرار گرفته هم یک نشانه دیگر است: پایین کشیدن سایت تنها یک کمپانی بعید است که تلاش برای راهاندازی جنگ سایبری به حساب آید، اما حمله به سیستم دفاع موشکی در یک مقر هوایی، بدون تردید به تلاش برای ایجاد چنین جنگی نزدیک است.

اسلحه مورد استفاده هم مهم است، جنگ سایبری به معنای ترتیب دادن حملات دیجیتال به سیستمهای کامپیوتری است: شلیک موشک به یک دیتاسنتر، جنگ سایبری به حساب نمیآید، حتی اگر آن دیتابیس حاوی اطلاعات دولتی باشد. و استفاده از هکرها برای جاسوسی کردن یا حتی به سرفت بردن اطلاعات نیز به خودی خود جنگ سایبری به حساب نمیآید و در عوض جزو جاسوسی سایبری دستهبندی میشود. و این کاریست که تقریبا تمام دولتهای جهان انجام میدهند.

البته باید افزود که مشخصا نقاط خاکستری زیادی در این تعاریف وجود دارد، اما اگر تمام هکها را نوعی جنگ سایبری بنابیم، در واقع در حال تقلیل دادن موضوع هستیم و چنین کاری میتواند به شدت گرفتن حملات و رسیدن به نقاط خطرناک منجر شود.

جنگ سایبری و استفاده از زور

شخص دخیل، ماهیت او و چگونگی عملی شدن جنگهای سایبری بدان خاطر مهم است که مجموع این فاکتورها تعیین میکند کشور مورد حمله قرار گرفته باید چگونه پاسخ دهد. در واقع تعریفی بسیار کلیدی برای جنگهای سایبری وجود دارد و یک جنگ سایبری واقعی، شامل حملاتی است که خساراتی برابر با یک حمله فیزیکی وارد سازند.

برای رسیدن به این آستانه مشخص، حمله به سیستمهای کامپیوتری باید منجر به خسارات یا اختلالات عظیم و حتی از دست رفتن جان افراد شود. این آستانهای بسیار مهم است، زیرا براساس قوانین بینالمللی، کشورها حق دارند برای دفاع از خود در برابر حملات مسلحانه، به زور متوسل شوند. به این ترتیب، اگر یک کشور مورد حملهای سایبری در ابعاد عظیم قرار بگیرد، دولت آن کشور حق دارد که با توسل به زور تجهیزات نظامی استاندارد خود، مقابله به مثل کند: برای مثال حتی میتوان پاسخ حملات سایبری را با حملات موشکی داد.

یک جنگ سایبری واقعی، شامل حملاتی است که خساراتی برابر با یک حمله فیزیکی وارد سازند

تا به امروز چنین اتفاقی هیچوقت نیفتاده است و اصلا مشخص نیست که آیا هیچ حملهای منجر به رسیدن به این آستانه شده است یا خیر. حتی اگر چنین حملهای اتفاق بیفتد هم نمیتوان فرض را بر این گذاشت که قربانی چنین پاسخی به مهاجم خواهد داد. اما در تئوری، قوانین بینالمللی با این پاسخ مخالفت نخواهند کرد.

البته که نباید حملاتی که به این آستانه نمیرسند را نیز نادیده گرفت: گاهی از اوقات صرفا کشور قربانی، نمیتواند استفاده از نیروهای نظامی فیزیکی را در برابر حملهای که تجربه کرده برای خود توجیه کند. راههای بسیار زیادی برای پاسخ دادن به حملات سایبری وجود دارد و از جمله آنها میتوان به اعمال تحریم یا اخراج دیپلماتها اشاره کرد. اما در بسیاری از اوقات، یافتن بهترین پاسخ برای یک حمله سایبری کاری دشوار به حساب میآید.

دستورالعمل تالین چیست؟

یکی از دلایل مهآلود باقی ماندن وضعیت جنگهای سایبری اینست که هیچ قانون بینالمللی مشخصی برای آن تدارک دیده نشده و اساسا با مفهومی تازه روبهرو هستیم. البته منظورمان این نیست که جنگ سایبری تحت پوشش قانون نیست، منظور اینست که این قوانین بسیار پخش و پلا بوده و میتواند تعابیر مختلف از آنها وجود داشته باشد.

نبود همین بستر قانونی باعث شکلگیری نقطهای خاکستری شده که بسیاری از دولتها مایل به سوء استفاده از آن هستند و از این فرصت برای تست تکنیکهای جنگ سایبری خود استفاده میکنند و در عین حال میدانند کشور قربانی نخواهد دانست که بنابر قوانین بینالملی، قادر به نشان دادن چه واکنشی است.

اما این اواخر، نقطه خاکستری رنگ جنگهای سایبری در حال کوچک شدن بوده است. گروهی از متخصصین حوزه قضا برای چندین سال مشغول به کار بودهاند تا توضیح دهند چطور میتوان قوانین بینالمللی را بر جنگهای سایبری اعمال کرد. نتیجه کار چیزی به نام «دستورالعمل تالین» است که توسط این گروه از متخصصین تهیه شده و مورد حمایت ناتو است. نامگذاری دستورالعمل نیز براساس پایتخت کشور استونی بوده که یکی از نخستین قربانیان جنگ سایبری به حساب میآید.

نخستین ورژن از دستورالعمل تالین به حملات سایبری نادر اما بسیار جدی میپردازد: حملاتی که به مرحله استفاده از زور میرسند. و در ورژن دوم نیز شاهد ساخت نوعی بستر قانونی پیرامون آن دسته از حملات سایبری بودهایم که به آستانه استفاده از زور نمیرسند. به عنوان یک راهنمایی و مشاوره برای دولتها، ارتشها و آژانسهای اطلاعاتی، دستورالعمل تالین به وضوح مشخص میکند که چه حملاتی منجر به نقض قوانین بینالمللی فضای سایبری میشوند و دولتها چطور قادر به پاسخ دادن هستند. این دستورالعمل، شامل ۱۵۴ قانون مختلف است.

ایده پشت ساخت این دستورالعمل آن بوده که با واضحتر ساختن قوانین جنگ سایبری، خطر وخامت یافتن همهچیز کمتر میشود، زیرا تنشها معمولا زمانی بالا میگیرند که قوانین واضح نباشند و رهبران جهان واکنشهایی بیش از اندازه از خود نشان دهند.

کدام کشورها برای جنگ سایبری آماده میشوند؟

تقریبا تمام کشورهایی که به پول و مهارت لازم دسترسی دارند، شروع به مکاشفه در حوزه جنگ سایبری و تواناییهای دفاع سایبری کردهاند. بنابر اعلام مدیران سازمانهای اطلاعاتی آمریکا، حداقل ۳۰ کشور در حال توسعه سیستمهای دفاعی و تهاجمی سایبری هستند، البته که بسیاری از این برنامههای دولتی کاملا مخفیانه دنبال میشوند. همین باعث شده که متخصصین نسبت به آغاز نوعی رقابت بر سر تسلیحات سایبری ابراز نگرانی کنند.

در مستندات اطلاعاتی آمریکا به کشورهای روسیه، چین و کره شمالی به عنوان بزرگترین تهدیدهای سایبری در جهان اشاره میشود. این کشور برای مدتی طولانی هشدار داده که روسیه «یک سیستم دفاع سایبری فوق پیشرفته» دارد و «مشغول ترتیب دادن حملاتی برای آسیب زدن یا ایجاد اختلال در شبکههای زیرساختی حیاتی» است.

پنتاگون نیز اعلام کرده که فاصله چین و آمریکا از نظر تواناییهای جنگ سایبری بسیار اندک است و هشدار داده که چین تلاش کرده شبکههای ایالات متحده را کاوش کرده و اطلاعات لازم برای مقابله با بحرانهای آتی را به دست آورد.

تسلیحات سایبری چه شکل و شمایلی دارند؟

باهوشترین هکرهای جهان را تصور کنید که به بیشترین بودجه ممکن برای رخنه به بزرگترین سیستمهایی که در توانشان است دسترسی دارند: پیشرفتهترین تسلیحات سایبری چنین شکل و شمایلی دارند و در واقع پروژههایی شامل چندین تیم توسعهدهنده با بودجههای میلیون دلاری هستند. اما چنین تسلیحاتی را بسیار به ندرت خواهید یافت. به صورت کلی، ابزارهای جنگ سایبری میتوانند گسترده وسیعی را پوشش داده و از ابزارهای بسیار ساده تا ابزارهای شدیدا پیچیده را شاهد هستیم. همهچیز بستگی به این دارد که مهاجم چه هدفی برای خود ترسیم کرده است.

بسیاری از این ابزارها در جعبه ابزار یک هکر معمولی یافت میشوند و برای ترتیب دادن یک حمله سایبری، میتوان به ترکیب کردن آنها پرداخت. برای مثال حملات محرومسازی از سرویس یا DoS، هسته عملیاتی بود که در سال ۲۰۰۷ علیه کشور استونی ترتیب داده شد. از دیگر تکنیکهای استاندارد هکرها نیز در حملات سایبری استفاده میشود: مثلا ایمیلهای فیشینگ که کاربران را فریب داده و منجر به لو رفتن پسووردها و دیگر اطلاعات ضروری برای رخنه عمیقتر مهاجم به شبکه میشوند. بدافزارها و ویروسها هم میتوانند حملات را به پیش برانند. برای مثال میتوان به ویروس Shamoon اشاره کرد که طی سال ۲۰۱۲ میلادی، هارد درایو ۳۰ هزار کامپیوتر در تاسیسات آرامکو عربستان را پاک کرد.

به گزارش واشنگتن پست، بعد از اینکه مشخص شد روسیه در انتخابات ریاست جمهوری سال ۲۰۱۶ آمریکا مداخله کرده، اوباما چراغ سبز را به کار گذاشتن تسلیحات سایبری در زیرساختهای روسیه نشان داد. این ایمپلنت توسط آژانس امنیت ملی آمریکا توسعه یافت و به گونهای طراحی شد که در صورت هرگونه حرکت تهدیدآمیز از سوی روسیه، از راه دور فعال شده و با حمله به شبکه برق این کشور، مقابله به مثل کند.»

جنگ سایبری و آسیبپذیریهای روز صفر

آسیبپذیریهای روز صفر، باگها یا نواقصی در کدنویسی هستند که میتوانند منجر به دسترسی هکرها به یک سیستم شوند، اما همچنان کشف و برطرفسازی نشدهاند. این نواقص از آن جهت ارزشمند به حساب میآیند که به احتمال زیاد، راهی برای مقابله هکرها و جلوگیری از سوء استفاده از آنها وجود ندارد. به همین ترتیب، تجارت فروش آسیبپذیریهای روز صفر تجارتی بسیار سودده برای هکرها به حساب میآید و دولتهایی که میخواهند تسلیحات سایبری توقفناپذیر بسازند هم ارقام زیادی برای به دست آوردن آنها میپردازند.

آسیبپذیریهای روز صفر، نواقصی در کدنویسی هستند که میتوانند منجر به دسترسی هکرها به یک سیستم شوند، ولی کشف و برطرفسازی نشدهاند

باور عمومی اینست که اکنون بسیاری از کشورها، به لیستی بلند بالا از آسیبپذیریهای روز صفر دسترسی دارند که در زمان لازم، از آنها برای جاسوسی سایبری یا تولید تسلیحات سایبری جدید استفاده خواهند کرد. به عنوان مثال، استاکسنت، کرمی کامپیوتری بود که به لطف یک آسیبپذیری روز صفر توسعه یافت و به کار گرفته شد. یکی از مشکلات تسلیحات سایبری و خصوصا آنهایی که متکی بر آسیبپذیریهای روز صفر هستند -برخلاف بمبها یا موشک- اینست که کشور مورد حمله قرار گرفته قادر به آنالیز آسیبپذیری و استفاده مجدد از آن علیه کشوری دیگر خواهد بود.

یکی از مثالهای خوب این ماجرا، حمله باجافزار WannaCry است که در ماه مه ۲۰۱۷ حسابی آشوب به پا کرد. این باجافزار به کمک یک آسیبپذیری روز صفر و توسط آژانس امنیت ملی آمریکا توسعه یافت و به همین خاطر، جهان را به آتش کشید. این ابزار ناگهان به دست گروه هک Shadow Brokers افتاد (چگونگیاش همچنان مجهول باقی مانده) و سپس سر از جهان اینترنت درآورد. سپس دیگر هکرها از کدنویسیهای WannaCry در نرمافزارهای خودشان استفاده کردند و این بدافزار حتی قدرتمندتر از قبل شد.

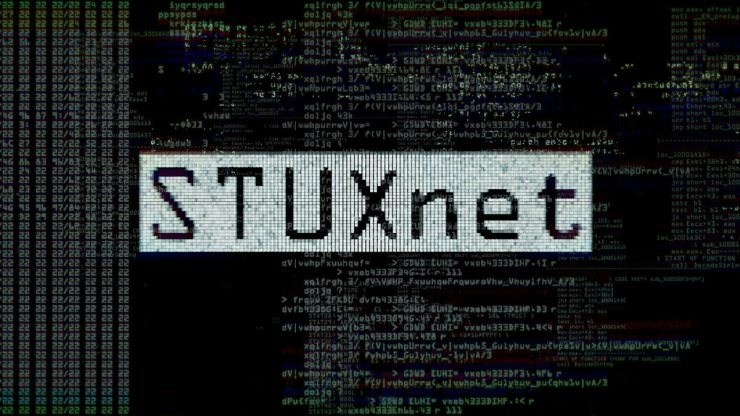

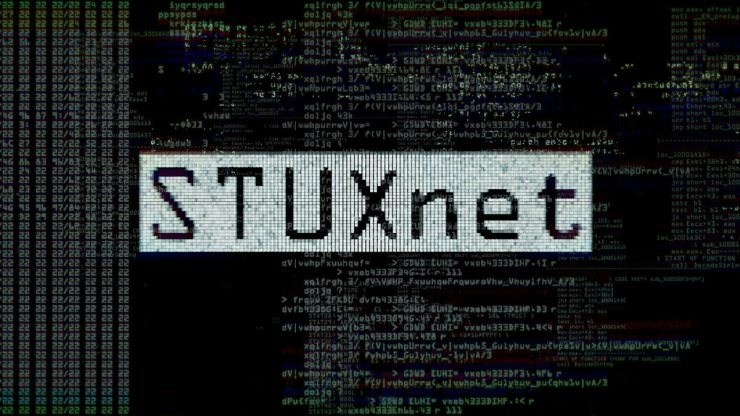

استاکسنت چیست؟

استاکسنت یک کرم کامپیوتری است که سیستمهای کنترل صنعتی را هدف قرار میدهد و بیشترین شهرت خود را مدیون اینست که اساسا نخستین سلاح سایبری واقعی در جهان به حساب میآید و طراحی شده بود تا آسیب فیزیکی وارد کند.

این نرمافزار توسط آمریکا برای هدف قرار دادن برنامه اتمی ایران طراحی شد. در سال ۲۰۱۰ میلادی بود که این کرم برای نخستین بار مشاهده شد و مشخص گشت که سیستمهای کنترل سانتریفیوژ را در برنامه غنیسازی اورانیوم ایران هدف قرار داده بود. بنابر گزارشها، ۱۰۰۰ سانتریفیوژ آسیب دیدند و برنامه به تعویق افتاد. استاکسنت کرمی بسیار پیچیده بوده که از چهار آسیبپذیری روز صفر مختلف استفاده میکرد و ظاهرا میلیونها دلار و سالها تلاش صرف توسعه آن شده بود.

در جنگ سایبری، اهداف چه هستند؟

بدیهیترین اهداف، سیستمهای نظامی هستند که در صورت اختلال در کارشان، فرماندهها قادر به برقراری ارتباط با نیروهای خود و همچنین پایش دشمن نخواهند بود و این اصلیترین مزیتی است که گیر مهاجم میآید.

اما از آنجایی که اکثر کشورهای توسعهیافته برای هرچیزی -از انرژی گرفته تا غذا و حملونقل- به سیستمهای کامپیوتری متکی هستند، بسیاری از دولتهای نگرانند که کشورهای رقیب، زیرساختهای ملی و حیاتی را هدف قرار دهند. سیستمهای کنترل سوپروایزری و جمعآوری داده یا سیستمهای کنترل صنعتی -که کارخانهها، ایستگاههای برق و دیگر پروسههای صنعتی را سر پا نگه میدارند- میتوانند هدفی بزرگ باشند و این درسی است که جهان از استاکسنت آموخت.

این سیستمها ممکن است متعلق به چند دهه پیش باشند و گاهی امنیت، اصلیترین اولویت در طراحی آنها نبوده است. همین سیستمها اما به اینترنت متصل میشوند تا بهینهتر کار کنند و با سهولت بیشتری قابل پایش باشند. اما همین باعث میشود که چنین سیستمهایی در برابر حمله سایبری آسیبپذیر باشند. مشکل زمانی بزرگ میشود که این سیستمها به ندرت ارتقا مییافتند، چون سازمانی که مالک آنها است خود را هدفی ارزشمند برای دولتهای رقیب به حساب نمیآورد.

تاریخچه کوتاه جنگ سایبری

برای بسیاری از مردم، سال ۲۰۰۷ سالی بود که جنگ سایبری شکلی حقیقی به خود گرفت و دیگر یک مفهوم به حساب نمیآمد.

وقتی دولت دولت استونی در اروپای شرقی اعلام کرد که میخواهد محل یکی از یادبودهای جنگ شوروی را تغییر دهد، ناگهان با بمبارانی دیجیتالی روبهرو شد که بانکها و سرویسهای دیجیتالی را به حالت آفلاین درآورد. در گزارشها شنیدهایم که این حملات توسط هکرهای روسی پیادهسازی شدند، اما دولت روسیه هرگونه ارتباط با ماجرا را تکذیب کرده است. البته حملات DDoS علیه استونی هیچگونه خسارت فیزیکی به بار نیاورند و گرچه در مجموع با رویدادی چشمگیر مواجه بودیم، اما ماجرا به سطحی نرسید که جنگ سایبری تلقی شود.

یک اتفاق بزرگ دیگر در تاریخچه جنگهای سایبری همان سال اتفاق افتاد. اما این بار محققان پشت ماجرا بودند و پژوهشگران آزمایشگاه ملی آیداهو با تست ژانراتو آرورا اثبات کردند که یک حمله دیجیتالی میتواند منجر به نابودی اجسام فیزیکی شود. استاکسنت هم بدافزاری بود که در سال ۲۰۱۰ ظهور کرد و نشان داد بدافزارها هم میتوانند بر جهان فیزیکی تاثیر بگذارند.

از آن زمان به بعد، داستانهای متعددی به گوشمان رسیده است: در سال ۲۰۱۳، آژانس امنیت ملی با تلاش یک کشور ناشناخته -احتمالا چین- برای حمله به چیپ BIOS در کامپیوترهای شخصی و از کار انداختن آنها مقابله کرد. در سال ۲۰۱۴، شرکت سونی پیکچرز مورد حمله دولت کره شمالی قرار گرفت و این حمله نشان داد که تنها سیستمها و دادههای دولتی نیستند که تبدیل به هدفی برای هکرهای دولتی میشوند.

احتمالا جدیترین مورد، مربوط به برهه پیش از کریسمس ۲۰۱۵ باشد و زمانی که هکرها با استفاده از یک تروجان معروف به نام BlackEnergy، برق بخشهایی از کشور اکراین را به صورت کامل قطع کردند. با تمام این اوصاف، کشورها به سرعت مشغول بهبود تواناییهای تدافعی و تهاجمی خود در حوزه سایبری بودهاند و ناتو هم در سال ۲۰۱۴ گامی مهم برداشت و گفت که حمله سایبری به یکی از اعضایش، برای فعالسازی Article 5 کافی خواهد بود: یک مکانیزم دفاعی جمعی که از بنیادینترین علل تشکیل ناتو به حساب میآید. ناتو سپس در سال ۲۰۱۶ اعلام کرد که فضای سایبری یک «دامنه عملیاتی» است و این یعنی امکان وقوع مناقشه در آن وجود دارد: همین موقع بود که اینترنت رسما تبدیل به میدان نبرد شد.

جاسوسی سایبری چیست؟

یک حوزه بسیار مرتبط به جنگ سایبری اما متفاوت با آن، جاسوسی سایبری است. جاسوسی سایبری زمانی رخ میدهد که هکرها به سیستمهای کامپیوتری و شبکههای رخنه کرده و اطلاعاتی را به سرقت میبرند. در سالهای اخیر مثالهای زیاید از این موضوع دیده شده: یکی از آنها، هک دفتر مدیریت پرسنل دولت آمریکا بود که منجر به ربوده شدن اطلاعات ۲۱ میلیون شهروند آمریکایی شد و احتمالا هکرهای دولتی چین پشت آن بودهاند.

یک مثال مشهورتر نیز حملات پیش از برگزاری انتخابات ریاست جمهوری سال ۲۰۱۶ آمریکا بود که در جریان آنها، ایمیلهای کمیته ملی دموکراتیک آمریکا به سرقت رفت. سازمانهای اطلاعاتی این کشور میگویند که روسیه حامی این حملات بوده است.

هدف اصلی جاسوسی سایبری، سرقت است و نه آسیب وارد کردن. اما میتوان این بحث را پیش کشید که چنین حملاتی تاثیرگذاری بیشتری دارند. به همین ترتیب، مرز میان جنگ سایبری و جاسوسی سایبری هم باریک است و هکرها برای پیادهسازی هر دو باید دست به کارهایی مشابه بزنند: به درون شبکهها رخنه کنند و به دنبال آسیبپذیریهای نرمافزاری بگردند. تنها خروجی است که تفاوت دارد: سرقت به جای نابودی. برای کشورهای مدافع هم تشخیصش دشوار است که دشمن وارد شبکه شده تا از آسیبپذیریها سوء استفاده ویرانبار کند یا به دنبال اسرار میگردد.

پاسخ ها