محققان امنیتی ادعا میکنند بسیاری از آنتیویروسهای مشهور به باگ امنیتی خطرناکی آلوده بودهاند که البته اکثر آنها بستهی امنیتی اصلاحی را ارائه کردهاند.

محققان امنیتی مؤسسهی تحقیقاتی RACK911 Labs در گزارش جدیدی ادعا کردند آسیبپذیری موسوم به Symlink Race را در ۲۸ نرمافزار آنتیویروس بزرگ کشف کردهاند. گروه امنیتی میگوید مجرمان سایبری با سوءاستفاده از باگ میتوانند فایلهای حساس و کاربردی آنتیویروس یا حتی سیستمعامل کاربر را پاک کنند؛ اقدامی که به ازکارافتادن نرمافزار یا سیستمعامل منجر میشود و عملکرد کامپیوتر را مختل میکند.

همانطورکه گفته شد، آسیبپذیری امنیتی پیداشده در باگ موجود در آنتیویروسها بهنام Symlink Race شناخته میشود. آسیبپذیری مذکور زمانی رخ میدهد که فایل مخرب را به فایلی قانونی و سالم متصل کنید. این اتصال باعث اجرای کدهای مخرب در فایل سالم میشود. آسیبپذیریهای اینچنینی عموما برای اتصال فایلهای مخرب به فایلهایی با دسترسی بالا استفاده میشوند؛ درنتیجه حملههایی موسوم به Elevation-of-Privelege یا EoP را در سیستمهای قربانی شاهد هستیم. کارشناسان امنیتی میگویند امکان اجرای همزمان فرایندها، یکی از آسیبپذیریهای قدیمی سیستمعاملها محسوب میشود و از مدتها پیش، اختلالهای متعددی براثر آنها گزارش شده است.

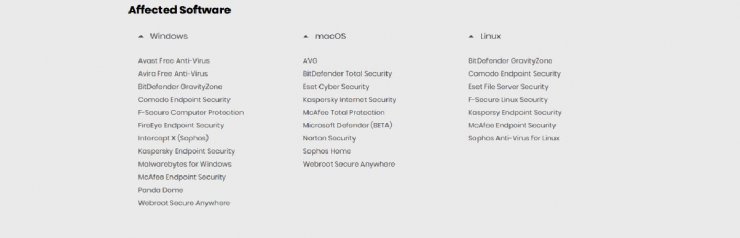

گروه امنیتی RACK911 Labs در گزارش جدید خود میگوید از سال ۲۰۱۸، وجود باگهای امنیتی را در نرمافزارهای آنتیویروس بررسی میکند. آنها ۲۸ سرویس را در سیستمعاملهای لینوکس و مک و ویندوز شناسایی کردهاند که به آسیبپذیری شدید دچارند. پس از کشف آسیبپذیری نیز، اطلاعرسانی لازم به سازندههای نرمافزار انجام شد. RACK911 Labs اعلام کرد برخی از شرکتها در بیانیههایی رسمی، وجود باگ و رفع آن را به کاربران اعلام و برخی دیگر تنها باگ را برطرف کردند و اطلاعرسانی انجام ندادند. درنهایت، گروه امنیتی به فهرست آنتیویروسهایی اشاره نکرد که پچ امنیتی مناسب را منتشر نکردند.

گزارش امنیتی اخیر میگوید نرمافزارهای آنتیویروس بهدلیل طبیعت عملکردی خود، به چنین آسیبپذیریهایی مبتلا هستند. از زمانیکه فایلهای اسکنشده و برخی از آنها مخرب شناسایی میشوند تا زمانیکه آنتیویروس وارد عمل میشود و تهدید را از بین میبرد، فاصلهای وجود دارد. مجرمان سایبری از همین زمان استفاده و فایل مخرب را ازطریق اتصال به فایلی سالم و قانونی جایگزین میکنند. محققان امنیتی برای نشاندادن صحت گزارش خود، نمونهای از اتصال فایل مخرب را پیادهسازی کردند. آنتیویروس برای پاککردن فایل مخرب متصل به فایل سالم، درواقع فایلهای سیستمی خود یا سیستمعامل را پاک کرد که به اختلال عملکردی منجر شد.

در بخشی از گزارش RACK911 Labs میخوانیم:

در آزمایشهای عملی خود در ویندوز و مک و لینوکس توانستیم فایلهای مهم مرتبط با نرمافزار آنتیویروس را بهراحتی پاک کنیم؛ فرایندی که به ازکارافتادن نرمافزار منجر شد. حتی فایلهای اصلی سیستمعامل نیز در آزمایش پاک شدند که درنهایت برای رفع اختلال ایجادشده، به نصب مجدد سیستمعامل نیاز بود.

گزارش امنیتی، تنها جزئیات پاککردن فایلها را نشان میدهد. متخصصان امنیت سایبری اعتقاد دارند با سوءاستفادهی شدیدتر از آسیبپذیری مذکور، شاید بتوان فایلها را با فایلهای مخرب دیگر جایگزین هم کرد که درنهایت، به کنترل کامل سیستم بهدست مجرم سایبری میانجامد.

حملههای سایبری با بهرهگیری از باگ کشفشده نیازمند حضور مجرم در موقعیتی هستند که توانایی دانلود و اجرای کد حمله را در دستگاه داشته باشد. درنتیجه، چنین حملههایی برای نفوذ استفاده نمیشوند و پس از نفوذ اولیه رخ میدهند. مجرم سایبری با سوءاستفاده از حملهی جدید، نفوذ خود را عمیقتر و تأثیرگذارتر میکند؛ درنتیجه این نوع باگ، تنها بهعنوان حملهی فاز دوم در آلودگی به بدافزار استفاده میشود و کاربردهایی همچون افزایش دسترسی مجرم سایبری یا غیرفعالکردن آنتیویروس یا ازکارانداختن کامل سیستم دارد.

درحالحاضر، اکثر باگهایی که RACK911 Labs در آنتیویروسها کشف کرده، بستهی امنیتی الحاقی پیدا کردهاند. بههرحال، شاید نمونههایی مشابه در آیندهی نهچندان دور بازهم در سیستمها پیدا شود. باگهای موسوم به Symlink Race از باگهای نرمافزاری قدیمی در دههی گذشته هستند که رفعکردن آنها هم به اقدامهای پیچیده نیاز دارد.

پاسخ ها