تأیید دومرحلهای سختافزاری و مبتنی بر کلیدهای امن، بهمرور به الزامی برای همهی کاربران دنیای موبایل تبدیل میشود تا از حسابهای کاربری خود حفاظت کنند.

گوگل حدود سه سال پیش برنامهای بهنام Advanced Protection Program یا APP معرفی کرد؛ برنامهای امنیتی برای کاربران با حساسیتهای بالا که برای دسترسی به حسابهای کاربری، کلیدهای سختافزاری درخواست میکند. روشی که بهعنوان امنترین راهکار صنعت برای جلوگیری از سرقت حسابهای کاربری شناخته میشود. تا به امروز، یک نقطه ضعف اساسی مانع از بهکارگیری گستردهی APP میشد. کاربران آیفون و آیپد، دسترسی زیادی به قابلیتهای کلید سختافزاری نداشتند. اکنون شرایط تغییر کردهاند یا در مسیر تغییر جدی قرار دارند. درواقع میتوان امیدوار بود که قابلیتهای امنیتی مبتنی بر سختافزار دردسترس کاربران بیشتر قرار بگیرد. بههمین دلیل، اهمیت استفاده از آن برای همهی کاربران عادی هم ملموس میشود.

برنامهی APP برای هر بار ورود به حساب کاربری از یک دستگاه جدید، از کاربر میخواهد که درکنار وارد کردن رمز عبور، یک کلید امنیتی فیزیکی را هم ارائه کند. این برنامه برای جلوگیری از سرقتهای حساب کاربری پیادهسازی شد. درنتیجه اگر یک مجرم سایبری حتی به رمز عبور کاربر دست پیدا کند، در زمان تلاش برای ورود به حساب او ازطریق یک دستگاه دیگر، با دیوارهی امنیتی جدیدی روبهرو میشود که به یک کلید سختافزاری نیاز دارد. درنهایت ورود به حساب کاربری از دستگاه دیگر، تقریبا غیرممکن میشود.

حملههایی که موجب در دست گرفتن یک حساب کاربری میشوند، همیشه هم متمرکز بر کاربران عادی نیستند و برخی اوقات افراد مشهور و سیاستمداران را هدف قرار میدهند. حملههایی مشابه در سال ۲۰۱۶ باعث شد تا ایمیلهای شخصی نمایندهی دموکرات ریاست جمهوری ایالات متحده فاش شود. مجرمان سایبری در حملههای اینچنینی عموما از ایمیلهایی با آدرس ظاهرا قانونی از سمت گوگل استفاده میکنند و قربانیان را فریب میدهند. آنها به فرد هدف اعلام میکنند که رمز عبورش فاش شده است و هرچه سریعتر باید رمز عبور را تغییر دهد. در حملههای سال ۲۰۱۶ نیز همین اتفاق افتاد و مدیر کمپین تبلیغاتی هیلاری کلینتون، رمز عبور ایمیل خود را دراختیار مجرمان گذاشت. مجرمان، علاوه بر این روشها، راهکارهای متعددی برای فریب دادن کاربران دارند که از میان پرکاربردترین آنها میتوان به حملههای فیشینگ اشاره کرد. حملههایی مرسوم و قدیمی که هنوز کارایی و نرخ موفقیت بالایی دارند.

پیادهسازی APP موجب میشود تا حملههای نفوذ مشابه موارد بالا، تقریبا غیرممکن شوند. عبارتها و جزئیات رمزنگاریشده در کلیدهای سختافزاری که برای هر ورود، توسط APP درخواست میشوند، قابل استخراج با فیشینگ نیستند. بهعلاوه، ازلحاظ تئوری نمیتوان این اطلاعات را حتی با دسترسی به کلید سختافزاری یا دستگاه متصل به آن، استخراج کرد. درنهایت همانطور که گفتیم، مجرمان تنها با سرقت کلید سختافزاری (که امکانپذیری پایینی برای آنها دارد) و رمز عبور اصلی، امکان ورود به حساب کاربری را خواهند داشت.

در مجموع، کلیدهای سختافزاری را میتوان روشهای تأیید هویت دومرحلهای (2FA) یا چندمرحلهای (MFA) دانست که قدرتمندتر از روشهای مرسوم هستند. متخصصان امنیت، همگی کلیدهای سختافزاری را راهکارهای MFA بسیار امنتر نسبت به اپلیکیشنهای ورود دومرحلهای میدانند. این اپلیکیشنها، رمز عبور متغیر (پویا) را به کاربر ارائه میکنند که برای ورود با دستگاه جدید، باید آن را وارد کند. رمزهای عبور موقت، برخی اوقات هم با پیامک ارسال میشوند که مشکل امنیتی آنها را بیشتر میکند. مجرمان میتوانند با حملههای موسوم به جابهجایی یا تعویض سیمکارت، این لایههای امنیتی را دور بزنند. نفوذ به شبکههای سلولی مخابرات هم از روشهای دور زدن لایهی امنیتی پیامکی محسوب میشود. رمزهای یکبار مصرف همچنین در برابر حملههای فیشینگ هم امنیت صددرصدی ارائه نمیکنند و حتی خطر سرقت آنها هم وجود دارد.

در سال ۲۰۱۶ مطالعهای روی ۵۰ هزار کارمند گوگل انجام شد که دو سال به طول انجامید. این مطالعه نشان داد که کلیدهای امنیتی، ازلحاظ امنیت، دیگر روشهای 2FA را شکست میدهند. آنها از هر دو جنبهی امنیت و پایداری، راهکارهای بهتری ارائه میکنند. برنامهی APP، ترکیبی از کلیدهای امنیتی و سختافزاری را همراهبا روشی قدرتمند برای حفاظت از حسابهای کاربری، ارائه میکند. کاربران در مرحلهی ابتدایی تنظیمات APP، باید کلید سختافزاری امنیتی خود را به سرویس معرفی کنند. شرکتهای Yubico و Titan Security از مشهورترین تولیدکنندههای این نوع از کلیدهای سختافزاری هستند. به محض ارائهی کلید سختافزاری، تمامی دستگاههای وارد شده به حساب کاربری، از آن خارج میشوند. برای ورود مجدد، باید در هر دستگاه، کلید سختافزاری را ارائه کنید.

کاربران برای ورود اول به حساب کاربری خود از هر دستگاه، باید از کلیدهای امنیتی استفاده کنند (روشی که گوگل بهنام Bootstrapping معرفی میکند). وقتی برای اول، کلید امنیتی را به دستگاه متصل کنید، در ورودهای بعدی نیازی به ارائهی کلید نخواهد بود. البته در برخی رخدادها احتمالا گوگل مجددا کلید دوم را برای ورود به حساب کاربری درخواست میکند. مثلا اگر ورود از IP جدید یا رفتارهای مشکوک به سرقت حساب کاربری در دستگاه همیشگی کاربر رخ دهد، کلید دوم درخواست میشود. سرویس APP با تمامی اپلیکیشنهای گوگل و دستگاههای خانهی هوشمند سری Nest هماهنگ میشود، اما تقریبا تمامی اپلیکیشنهای متفرقه را محدود میکند. گوگل همیشه میگوید که APP یک لایهی امنیتی اضافه به حساب کاربر میافزاید و هیچگاه توضیحات جزئی بیشتری پیرامون برنامهی خود ارائه نکرده است.

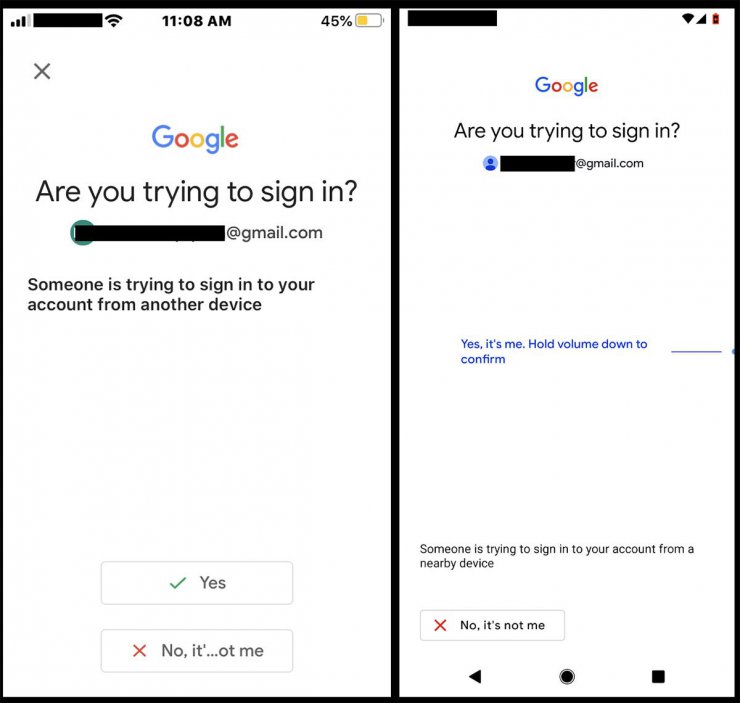

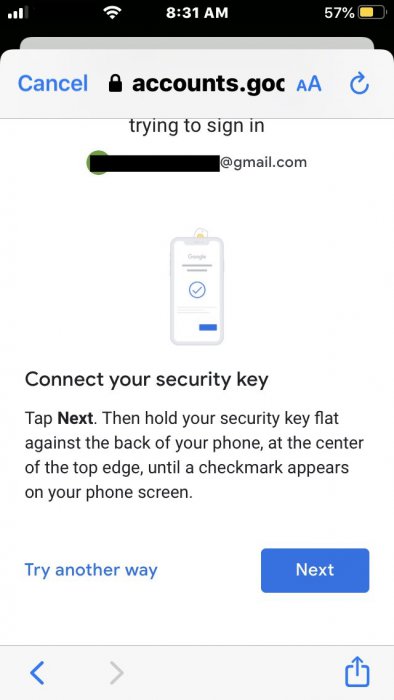

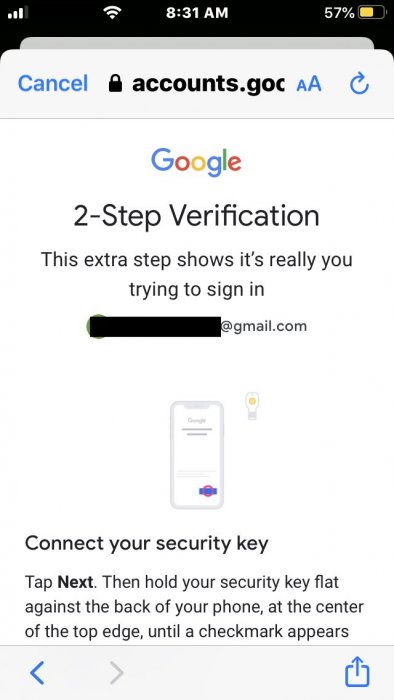

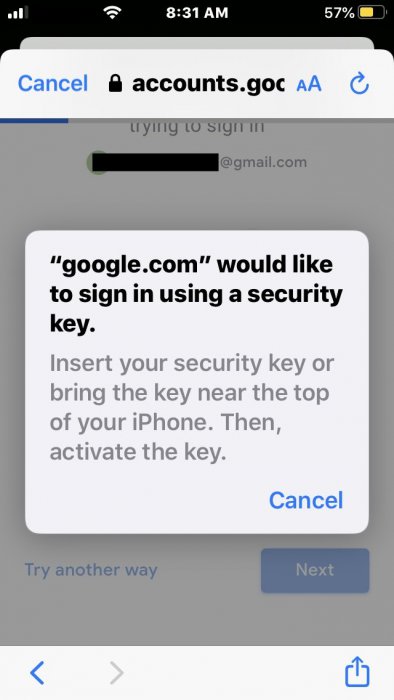

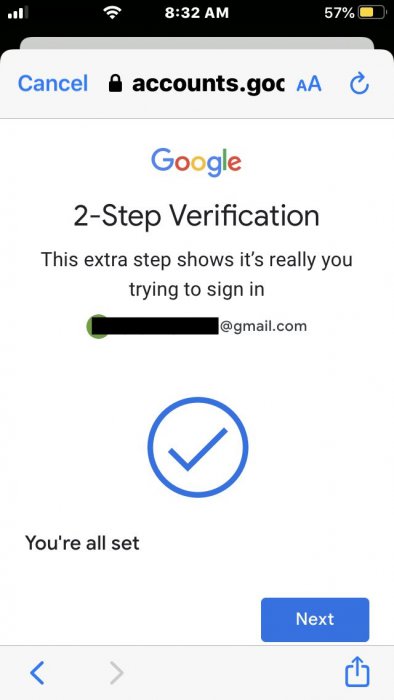

برای کاهش دشواریهای Bootstrapping، گوشیهای هوشمند هم قابلیت استفاده بهعنوان کلید سختافزاری را دارند. کاربران میتوانند دستگاه اندرویدی (و اخیرا iOS) خود را بهعنوان کلیدهای سختافزاری معرفی کنند. در زمان اولین ورود به حساب کاربری از هر دستگاه جدید، اعلانی روی گوشی هوشمند کاربر نمایش داده میشود که با لمس یک گزینه، میتوان ورود را تأیید کرد. قابلیت جدید، بسیار کاربردی محسوب میشود و استفاده از کلیدهای سختافزاری را آسان میکند. کاربران اغلب گوشی هوشمند را درکنار خود دارند و درنتیجه بسیاری از مشکلات کلید سختافزاری همچون گم کردن آن از بین میرود. در تصویر زیر، محیط ورود با کلید سختافزاری را در اندروید و iOS مشاهده میکنید.

کلیدهای سختافزاری مبتنی بر گوشی هوشمند تنها زمانی کار میکنند که بلوتوث در هر دو دستگاه گوشی و دستگاهی که میزبان اولین ورود است، فعال باشد. این قابلیت با استاندارد جدید WebAuthn هماهنگی دارد که در ادامه توضیحاتی دربارهی آن میدهیم. بهخاطر همین پیشنیاز، کلید زمانی کار میکند که دستگاه جدید و گوشی هوشمند کاربر، در نزدیکی هم باشند. پیشنیاز جدید، یکی مشکلات اساسی روش پیشین ورود به حساب کاربری را حل میکند که کاربران تنها پس از ورود موفق رمز عبور حساب خود، تنها باید یک اعلان هشدار را در گوشی تأیید میکردند.

روشهای حفاظتی مبتنی بر اعلانها، مانند رمزهای ورود موقت یا پیامکی، مشکل امنیتی دارند. مجرم سایبری با زمانبندی صحیح میتواند پس از وارد شدن رمز پویا توسط کاربر در یک وبسایت فیشینگ، سریعا از همان برای ورود به حساب کاربری او استفاده کند. در نفوذ ازطریق اعلانهای گوشی هوشمند، قربانی اطلاعات خود را در یک وبسایت تقلبی وارد میکند، سپس در همان لحظه مجرم سایبری اطلاعات او را خوانده و برای ورود به حساب اصلی وارد میکند، یک اعلان بهخاطر تلاش به ورود هکر برای کاربر نمایش داده میشود. او که تصور میکند اعلان برای ورود خودش صادر شده است، آن را تأیید خواهد کرد. درنهایت هکر از فاصلهای دور، وارد حساب کاربری میشود. پیشنیاز نزدیک بودن دستگاه موبایل کاربر به دستگاه ورودکننده به حساب، یک لایهی امنیتی دیگر ایجاد میکند و نفوذ باز هم دشوارتر میشود.

کاربرانی که اهمیت زیادی به امنیت حسابهای کاربری شخصی و کاری خود میدهند، میتوانند با استفاده از APP، یک لایهی قدرتمند برای حفاظت از اطلاعات خود ایجاد کنند. برخی کاربران حتی برای حسابهای کاری شخصی و کاری خود، دو کلید سختافزاری تهیه میکنند. بههرحال پیاده کردن روش ورود سختافزاری زمان زیادی نمیبرد و خصوصا در اندروید بهراحتی میتوان آن را فعال کرد.

متخصصان امنیت اعتقاد دارند که APP راهکار نهایی و عالی برای حفاظت از حساب کاربری نیست. ازطرفی این روش مبتنی بر سختافزار، بیش از تمامی روشهای دیگر برای حفاظت از حسابها در برابر حملههای فیشینگ یا دیگر روشهای نفوذ با استفاده از رمز عبورهای افشاشده، کارایی دارد. اطمینان و سهولت پیادهسازی روش جدید، بسیاری از کاربران را به سمت آن سوق داد. اضافه شدن قابلیت استفاده از گوشیهای هوشمند نیز مانع خرید کلید سختافزاری را از بین برد که برای بسیاری از کاربران ممکن نبود.

با وجود سهولت پیادهسازی ورود سختافزاری در دستگاههای گوناگون، کاربران اپل همیشه در پلتفرمهای موبایل برای استفاده از آن دچار مشکل بودند. اپل حفاظت و محدودیتهای ویژهای برای پورت لایتنینگ دستگاههای همراه و همچنین NFC موجود در آیفون و آیپد دارد. درنتیجه استفاده از کلیدهای سختافزاری در این دستگاهها بسیار محدود بهنظر میرسد. همین محدودیت باعث میشد تا بسیاری از متخصصان امنیت، ورود با استفاده از کلیدهای سختافزاری را به همهی کاربران توصیه نکنند، چون بههرحال استفاده از آن روشها در یکی از محبوبترین و پرنفوذترین پلتفرمهای موبایل جهان، ممکن نبود.

از زمان معرفی APP تا به امروز، تنها کلیدهای سختافزاری محدودی قابلیت استفاده با دستگاههای اپل را داشتند. کلیدهای مذکور از فناوری BLE (مخفف Bluetooth Low Energy) بهره میبردند. کلیدهای سختافزاری BLE پایداری لازم را نداشتند و بررسیهای متعدد، عیبهای زیادی در آنها پیدا میکرد. بهعنوان مثال در ورود به کمک BLE پیامهای خطای زیادی دیده میشد. درنهایت کلیدهای سختافزاری مخصوص ورود به حساب کاربری در آیفون و آیپد، فقط وجود داشتند و عملکرد کاربردی چندانی از خود نشان نمیدادند.

کلیدهای سختافزاری مبتنی بر BLE حتی درصورت کاربرد عملکردی هم نقطه ضعف دارند. کارشناسان امنیتی اعتقاد دارند اتصال بلوتوث ایرادهای امنیتی زیادی دارد و امکان سوءاستفاده و نفوذ به آن را زیاد میدانند. درواقع هیچگاه بلوتوث را نمیتوان بهعنوان لایهای مستحکم در بحثهای امنیتی به حساب آورد. گوگل نیز چندی پیش از آسیبپذیری در ارتباطهای بلوتوثی خبر داد که وضعیت امنیتی ارتباطها را نگرانکنندهتر هم کرد.

حل کمبود گزینههای عملیاتی در میان دستگاههای ارائهکننده کلید سختافزاری، از دستان گوگل خارج بود. رسم اپل در طراحی و تولید فناوریهای جدید و همچنین مقاوم دربرابر فناوریهایی که بهطور کامل آزمایش نشدهاند، باعث شد تا کوپرتینوییها در بازکردن پلتفرم خود برای کلیدهای سختافزاری کند عمل کنند. درنتیجه اپل در برابر درخواستهای متعدد که اتصال با NFC یا لایتنینگ را در آیفون و آیپد تقاضا میکردند، مقاومت میکرد.

پس از مدتها، کلیدهای سختافزاری USB همانند ویندوز و لینوکس در کامپیوترهای مک مجهز به مرورگر کروم پشتیبانی میشدند، اما برای آیپد و آیفون، راهکاری بهجز بلوتوث وجود نداشت. درنهایت مشخص شد که کلیدهای مبتنی بر بلوتوث روند رشد مناسبی برای تبدیل شدن به راهکار عملی ندارند. بهعنوان مثال، Yubico که از بزرگترین تولیدکنندههای کلید سختافزاری محسوب میشود، هنوز نسخههای بلوتوثی را به خط تولید خود اضافه نکرده است. همین روندها باعث شد تا کاربران بسیاری از عدم دسترسی به قابلیتهای امنیتی فیزیکی شکایت کنند. درنهایت، کاربران آیفون و آیپد در برنامههای جدید امنیتی حضور نداشتند و گوگل بههمراه برخی از شرکای صنعتی تصمیم به توسعهی راهکارهای جایگزین گرفت.

گوگل در ژوئن ۲۰۱۹ قابلیت جدیدی به APP اضافه کرد که امکان استفاده از گوشی اندرویدی بهعنوان کلید ورود به حساب کاربری در آیفون و آیپد را فراهم میکرد. چنین راهکاری قطعا به پیادهسازی ورود فیزیکی توسط اکثر کاربران iOS نمیانجامید. البته راهکار گوگل عملکردی بسیار عالی داشت، اما نیاز به گوشی دومی که از سیستمعامل رقیب هم استفاده میکرد، توانایی قانع کردن سهم عمدهای از کاربران iOS و iPadOS را نداشت.

شرکت Yubico در اوت ۲۰۱۹ محصولی بهنام Yubikey 5Ci معرفی کرد که با استفاده از یک فناوری اختصاصی، ازطریق پورت لایتنینگ به دستگاههای اپل متصل میشد. تا آن زمان هنوز همه منتظر بودند تا کوپرتینوییها پشتیبانی بومی از قابلیتهای جدید را به پلتفرم خود اضافه کنند. استقبال زیادی از دستگاه 5Ci صورت نگرفت، چون پیادهسازی آن تنها در نسخهی iOS مرورگر Brave ممکن بود؛ مرورگری که نسبت به کروم و سافاری قطعا کاربران بسیار کمتری دارد. در ماه سپتامبر بود که سافاری در سیستمعامل مک هم پشتیبانی از کلیدهای فیزیکی را تحت پشتیبانی قرار داد. مرورگر اپل، آخرین مرورگر مشهوری بود که فناوری سختافزاری را پوشش میداد.

اپل در نهایت در دسامبر سال ۲۰۱۹، نسخهی جدید ۱۳/۳ را برای سیستمهای عامل iOS و iPadOS معرفی کرد که پشتیبانی بومی از کلیدهای NFC و USB را تحت استاندارد اعتبارسنجی موسوم به FIDO2 بههمراه داشت. اضافه شدن قابلیتهای جدید بسیار کارآمد بود، اما بههرحال هنوز محدودیتهایی در پی داشت. اکنون و با گذشت حدود هفت ماه از عرضهی قابلیت، تنها سافاری و Brave در iOS و iPadOS ار کلیدهای اعتبارسنجی استفاده میکنند. بسیاری از وبسایتهایی که 2FA سختافزاری ارائه میکنند، عملکرد مناسبی در مرورگر Brave ندارند یا اصلا از آن پشتیبانی نمیکنند. ازطرفی اگرچه این مرورگر از کلیدهای Yubico پشتیبانی میکند، امکان پشتیبانی از کلیدهای Titan در آن دیده نشده است.

توسعهدهندههای مرورگر و سرویسهای آنلاین، هنوز منتظر ارائهی رابط توسعهدهندهی مناسب ازسوی اپل هستند تا امکان خواندن کلیدها ازطریق قابلیت جدید سختافزاری در iOS و iPadOS را پیدا کنند. Brave نیز به این دلیل قابلیت خواندن 5Ci را دارد که از فناوری اختصاصی Yubico پشتیبانی میکند. این مرورگر برای پیادهسازی ورود سختافزاری از ترکیبی از رابطهای Yubico با APIهای سمت اپل استفاده میکند که امکان دسترسی خام اپلیکیشنهای iOS و iPadOS را به دستگاههای متصل به NFC میدهد. سخنگوی اپل تأیید میکند که هنوز، پشتیبانی از نرمافزارهای متفرقه در سیستم NFC و لایتنینگ اپل ارائه نمیشود، اما میتوان در آینده این پشتیبانی را از کوپرتینوییها انتظار داشت.

محدودیتهای بالا باعث میشدند که کارشناسان امنیتی، آنطور که باید و شاید استفاده از کلیدهای سختافزاری را به همهی مردم توصیه نکنند. بههرحال امکان استفاده از کلیدها در همهی پلتفرمها به یک صورت وجود نداشت. البته بالاخره شرایط تغییر کرد و امکان پیادهسازی کلید سختافزاری، آسانتر شد.

پس از چالشهای بسیار در پشتیبانی از دستگاههای متفرقه در iOS و iPadOS، خبر خوب برای طرفداران اپل در ژوئن ۲۰۲۰ منتشر شد. برای اولینبار امکان استفاده از دستگاههایی بهجز BLE برای ورود به حسابهای کاربری تحت پشتیبانی APP در iOS و iPadOS فراهم شد. این پشتیبانی در روشی خاص و با ورود به حساب کاربری در جیمیل یا اپلیکیشن دیگر گوگل در دستگاه آیفون یا آیپد فعال میشود. بررسیهای اولیه نشان میدهد انواع کلید سختافزاری از شرکتهای مشهور بهخوبی با پشتیبانی جدید هماهنگ میشوند.

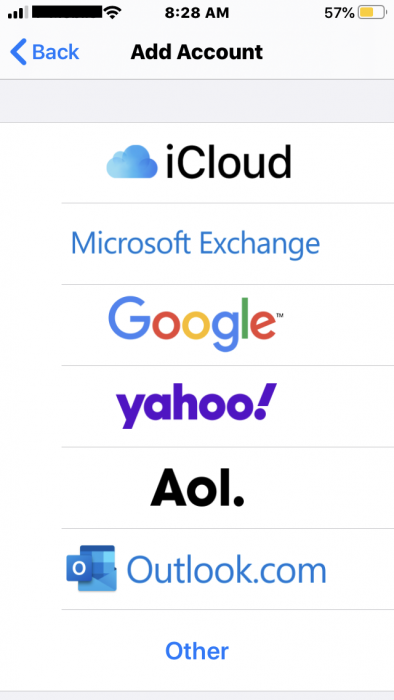

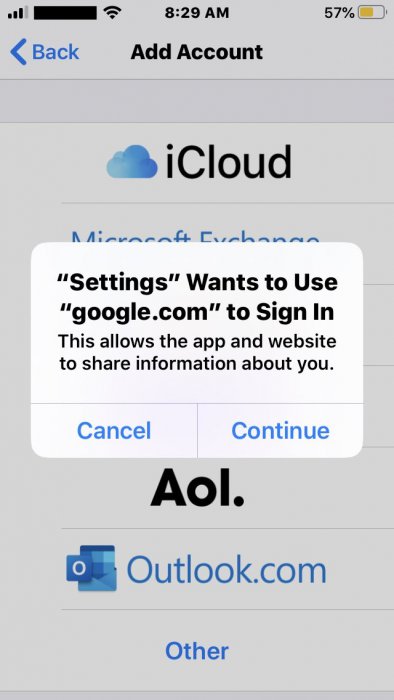

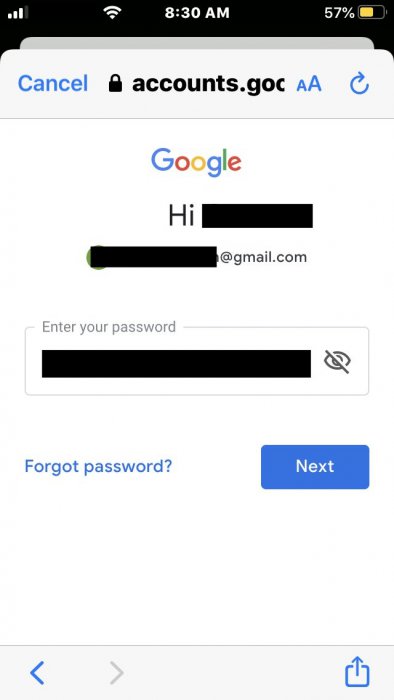

امروز بالاخره روشهای زیادی برای فعال کردن و ورود اولیهی امن به آیفون و آیپد در حسابهای کاربری تحت حفاظت APP وجود دارد. یکی از روشهای آسان از مسیر Settings > Passwords & Accounts > Add Account > Google و سپس وارد کردن نام کاربری و رمز عبور حساب کاربری گوگل (تحت پشتیبانی APP) انجام میشود. در مرحلهی بعدی، دستگاه از کاربر میپرسد که اپلیکیشن Settings قصد ورود به کمک سرویس google.com را دارد که با تأیید آن، وارد مرحلهی بعدی میشود. حساب کاربری گوگل که وارد میشود، باید قبلا در تنظیمات گوگل تحت حفاظت APP قرار گرفته باشد. در این حالت، در ادامه از کاربر خواسته میشود تا کلید سختافزاری NFC یا USB را به گوشی متصل کند.

کاربران بهجای مراحل بالا در بخش تنظیمات آیفون یا آیپد برای ورود اولیه (Bootstrapping) به حساب کاربری گوگل، میتوانند از اپلیکیشنهای دیگر مانند سافاری یا جیمیل یا هر اپلیکیشن گوگل دیگر هم استفاده کنند. جریان کار در روشهای دیگر هم تفاوت زیادی با روش بالا ندارد.

پس از بوتاسترپ کردن آیفون یا آیپد، میتوانید بهراحتی از اپلیکیشن Mail یا Gmail برای ورود به حساب کاربری جیمیل استفاده کنید. همچنین با اپلیکیشنهای دیگر گوگل نیز بهراحتی وارد بخشهای دیگر حساب کاربری گوگل خود میشوید. بهعلاوه، پس از بوتاسترپ میتوان از هر دو مرورگر سافاری یا جیمیل وارد حساب کاربری گوگل تحت حفاظت APP شد. اگرچه پشتیبانی بومی از کلیدهای سختافزاری هنوز در بسیاری از اپلیکیشنهای متفرقه محدود است، اما اکنون آیپد و آیفون نیز در همان سطح امنیتی دستگاههای دیگر قرار گرفتهاند.

اکنون که پشتیبانی بومی از FIDO2 به آیفون و آیپد افزوده شده است، کاربران دیگر نیازی به نصب اپلیکیشن Google Smart Lock ندارند که قبلا برای فعالسازی نیاز بود. البته با نصب این اپلیکیشن میتوان استفاده از دستگاه بوتاسترپ شده را یک سطح بهبود داد و از خود آن بهعنوان کلید سختافزاری دستگاههای دیگر استفاده کرد. بهعلاوه، استفاده از اپلیکیشن Smart Lock برای پیادهسازی دانگلهای بلوتوثی کلید سختافزاری هم الزامی است.

نکتهی مهمی که همهی کاربران پیش از فعال کردن APP باید در نظر داشته باشند، فرایند بازیابی رمز عبور است. به محض اینکه APP برای یک حساب کاربری فعال شود، درصورت گم شدن رمز عبور یا کلید سختافزاری، فرایند بازیابی حساب کاربری بسیار دشوار خواهد بود. حتی این احتمال وجود دارد که کاربر چند روز از دسترسی به حساب خود منع شود و امکان ورود نداشته باشد. در چنین مواردی، کدهای بازیابی حساب کاربری هم کاربرد نخواهند داشت چون امکان اجرای حملهی فیشینگ روی آنها وجود دارد. بههرحال کاربرانی که حساسیت زیادی روی امنیت خود دارند، میتوانند با فعال کردن چند کلید سختافزاری برای حساب کاربری خود و حفاظت از آنها در مکانهای امن، نسخههای پشتیبانی برای ورود به حساب کاربری داشته باشند.

دستگاههای آیفون و آیپد اکنون به گروه دستگاههایی ملحق شدهاند که امکان فعال کردن لایهی امنیتی APP را دارند. این اتفاق برای پیادهسازی گستردهتر لایههای امنیتی سختافزاری کمک میکند. ازطرفی هنوز بسیاری از وبسایتها امکان ورود با روشهای نهچندان امنتر همچون رمز عبور پیامکی را فراهم میکنند. کارشناسان امنیتی اعتقاد دارند برای تکمیل شدن لایهی امنیتی سختافزاری 2FA، باید روشهای قبلی بهمرور حذف شوند تا همهی کاربران بهنوعی ملزم به پیادهسازی راهکارهای سختافزاری شوند.

پاسخ ها